- Pastikan anda terlebih dahulu telah menginstal paket buildessential dengan mengetik perintah “sudo aptget install buildessential” lewat terminal. Jika tidak bisa gunakan paket yang sudah dipack di cd instalisasi ubuntu

- Download madwifi yang telah dipatch disini

- Masih di terminal pindahlah ketempat directori dimana kamu menyimpan hasil download driver mu.

- Extraxt file yang telah kamu download dengan mengetik “tar xfz madwifi-hal-0.10.5.6-r3772-20080716.tar.gz”

- Pindah direktori baru yang telah dibuat dengan mengetik “cd madwifi-hal-0.10.5.6-r3772-20080716”

- Ketik “make clean”

- lalu Ketik “make”

- Ketik “make install” dan masukan password anda

- Ketik “modprobe ath_pci”

- Restart dengan mengetik “sudo reboot”

- Wifi yang terdeteksi akan keluar di network manager anda atau ketik “iwlist ath0 scanning” untuk scan jaringan yang terdetect.

- selamat mencob

Senin, 31 Desember 2012

Cara Instalasi Driver Wifi Atheros Pada Ubuntu

Cara setting wireless pada backtrack 5

Cara setting wireless pada backtrack 5

Setelah berulang kali mencoba, akhirnya

tidak sia-sia saya mengganti sistem ke backtrack. Setidaknya paradigma

seorang hacker telah tertanam, jadi tidak masalah bagaimanapun cara saya

menggunakan jalur mana yang harus saya tempuh untuk menerapkan

taktik-taktiknya. Karena pada dasarnya saya masih suka menggunakan GUI sebagai bantuan, sehingga saya tidak akan banyak menggunakan ketik-mengetik ala hacker yang selama ini terbayang.

Setidaknya semenjak saya berada di semester 3 di Jurusan Teknik Fisika, Fakultas Teknik UGM, akses internet tanpa kabel (wireless) di jurusan yang tadinya hanya diproteksi oleh WPA,

kini beralih menggunakan mikrotik, dengan harus mendaftarkan mac

address. Mungkin pihak jurusan ingin mengontrol pengguna jaringan wireless

ini, sehingga idealnya satu buah perangkat akan memiliki akun khusus

yang dipergunakan untuk mendapatkan hak akses berinternet ini (mac

address). Sebenarnya mudah saja, teman-teman bisa langsung mendaftarkan

mac address perangkat yang sehari-hari teman-teman gunakan untuk

berinternetan. Saya sendiri pun sebenarnya juga telah memiliki hak

akses, karena saya sudah mendaftar, tetapi hanya untuk membuktikan saja,

apakah saya bisa atau tidak. Oke langsung kita mulai saja.

Pertama, siapkan sistem minimal seperti di bawah ini :

- Komputer yang berjalan backtrack 5 R1 (pastikan kartu wireless-nya sudah terinstall).

- Sebuah jaringan wireless yang diproteksi oleh mikrotik.

- Seorang korban (komputer lain yang sedang tersambung dengan jaringan yang terproteksi.

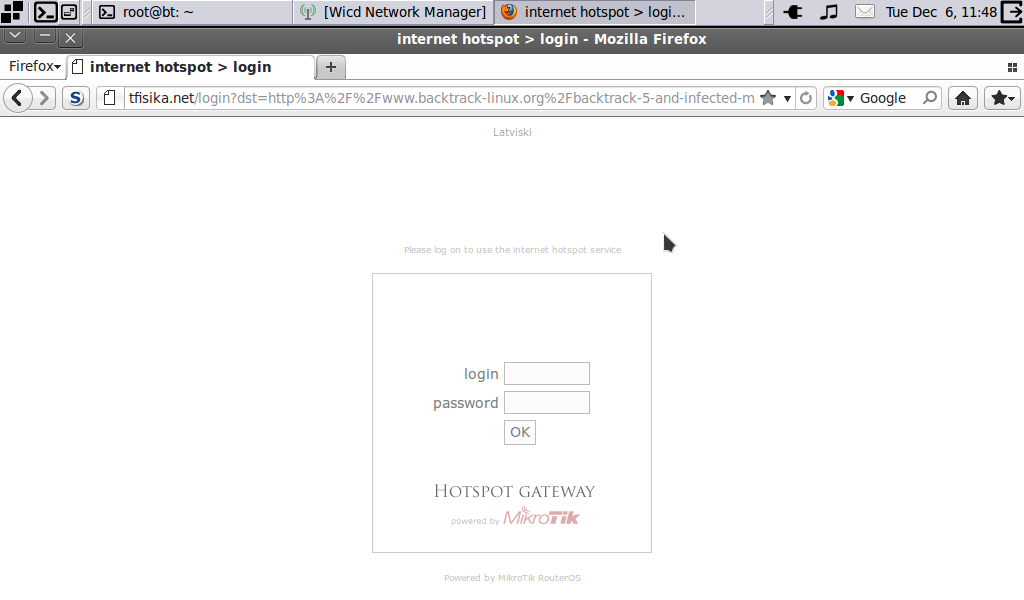

Oke, langkah pertama kita langsung saja koneksikan komputer menggunakan jaringan wireless yang terproteksi oleh mikrotik. Setelah tersambung, maka saat membuka browser, akan didapati form untuk login.

Form Login Jaringan Wireless Teknik Fisika pada Firefox

Dengan terkoneksinya komputer ke jaringan wireless,

sebenarnya kita telah mendapatkan hak akses, meski hak aksesnya masih

lokal, sehingga untuk bermain di area lokal kita masih bisa.

Memanfaatkan akses jaringan lokal inilah kita akan masuk ke jaringan

untuk mendapatkan hak akses internet.

Pada dasarnya artikel ini tidak akan menjebol sistem dari mikrotik, tetapi hanya membuat kloning dari client

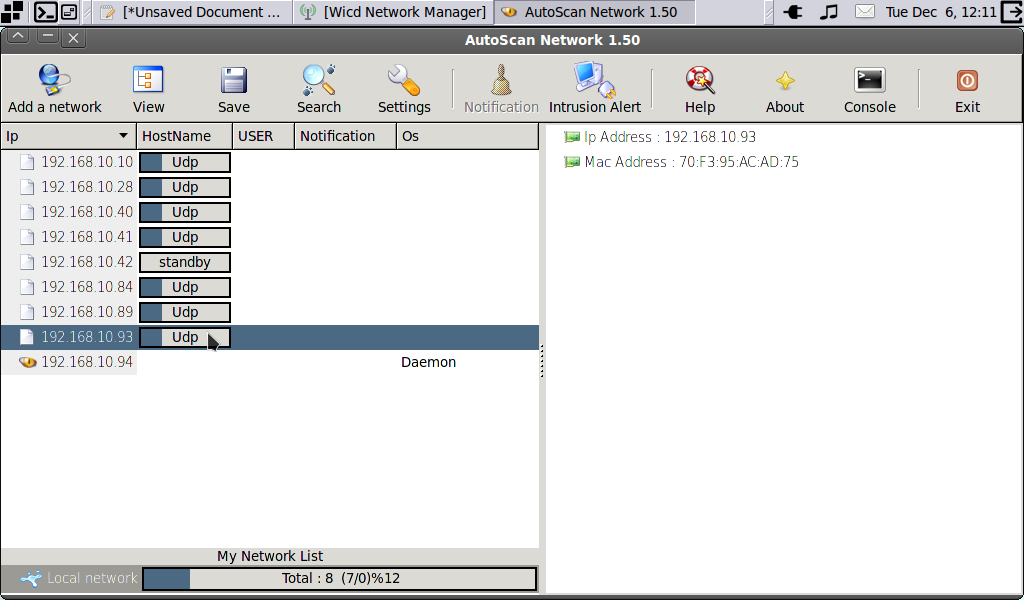

komputer yang telah terhubung sebelumnya. Setelah terkoneksi, jalankan

autoscan, dapat diakses dari menu Backtrack >> Information

Gathering >> Network Analysis >> Network Scanners >>

autoscan. Lakukan inisiasi dengan memilih interface yang

digunakan untuk mengakses (gampangnya klik klik saja), kemudian akan

tampil daftar komputer klien yang terhubung ke jaringan wireless.

incar salah satu korban, klik saja pada komputer korban, misal di sini

saya memilih komputer dengan IP 192.168.10.93, maka pada jendela autoscan juga tertampil mac address (70:f3:95:ac:ad:75) dari komputer dengan IP tersebut, catat!

Memindai Korban Kloning dengan Autoscan

Tutup autoscan, kemudian disconnect dari jaringan wireless.

Lalu matikan sejenak perangkat wifi (dengan menekan tombol), jalankan

terminal berikah perintah untuk mengganti mac address sesuai dengan mac

address yang telah didapatkan tadi.

macchanger -m 70:f3:95:ac:ad:75 wlan0

Dengan perintah tersebut, maka secara

sementara mac address akan sesuai dengan yang tapi dimasukkan dalam

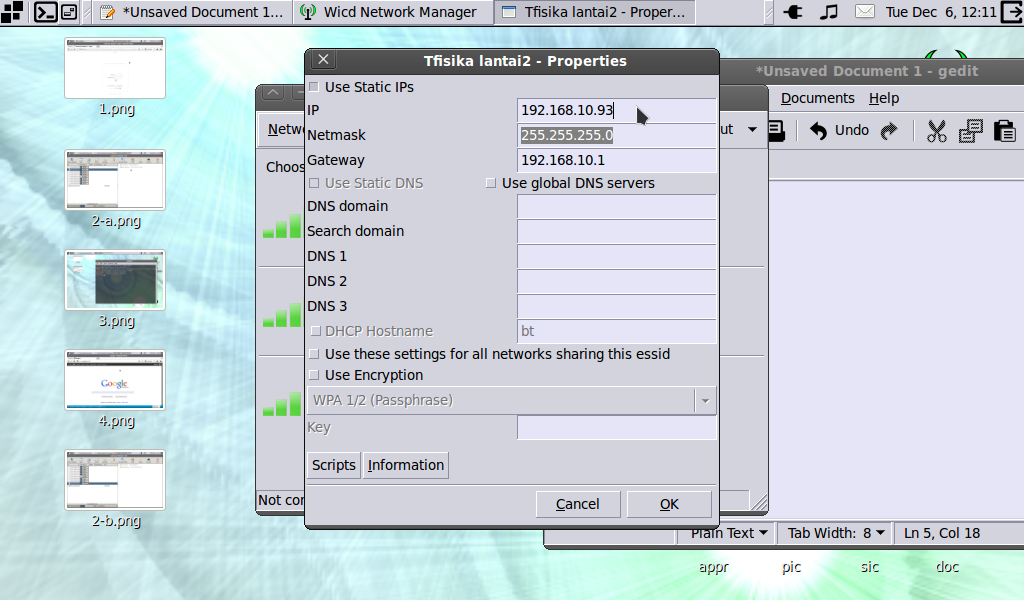

perintah. Nyalakan kembali perangkat wifi, sebelum berkoneksi, atur

terlebih dahulu supaya IP nya menggunakan IP static bukan dynamic, masukkan IP yang tadi didapatkan, untuk netmask isi dengan 255.255.255.0 dan gateway biasanya mirip dengan IP korban, tetapi nilai paling belakang adalah satu, jadi untuk gateway diisikan 192.168.10.1 setelah itu lakukan sambungan dengan klik connect.

Konfigurasi IP Statik dan Gateway

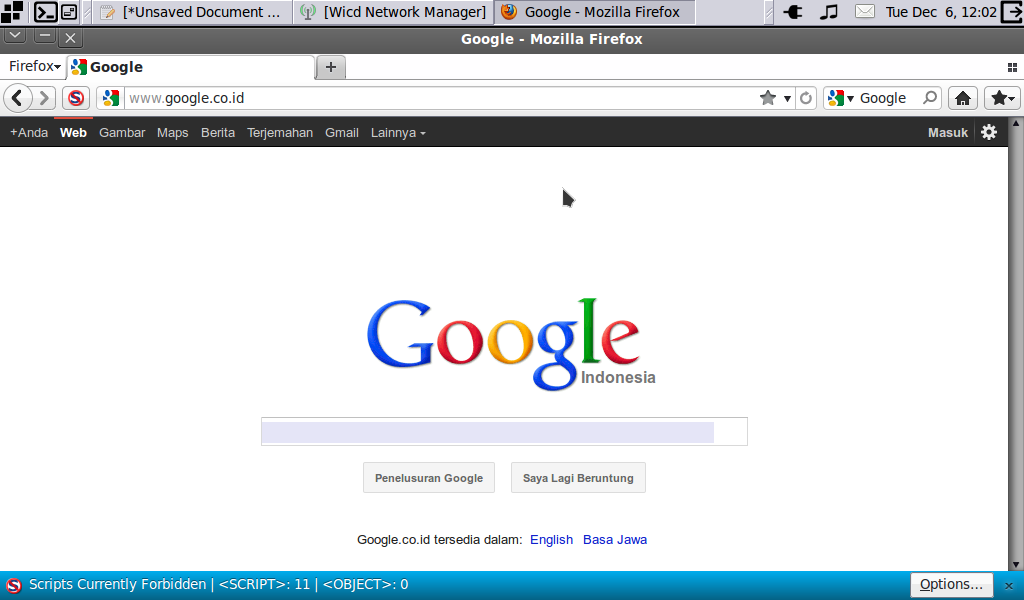

Tunggu beberapa saat hingga jaringan tersambung, setelah tersambung bukalah browser untuk menguji apakah hak akses internet sudah di dapat. Dan taraaa  homepage Google tertampil, bukan lagi form login.

homepage Google tertampil, bukan lagi form login.

Beranda Google pada Firefox

Daftar DNS (Domain Name System) Alternatif Internet

Daftar DNS (Domain Name System) Alternatif Internet

Daftar DNS Server Indonesia :Indosat

202.155.0.10

202.155.0.15

202.155.0.20

202.155.0.25

202.155.46.66

202.155.46.77

202.155.30.227

Telkom

202.134.2.5

203.130.196.5

202.134.0.155

202.134.1.10

202.134.0.62

202.159.32.2

202.159.33.2

202.155.30.227

AWARI (Asosiasi Warung Internet Indonesia)

203.142.83.200

203.34.118.10 (primary)

203.34.118.12 (secondary)

Sat.net.id

202.149.82.25

202.149.82.29

cbn.net.id

202.158.40.1

202.158.20.1

202.158.3.7 (primary)

202.158.3.6 (secondary)

indo.net.id

202.159.32.2

202.159.33.2

itb.ac.id

202.249.24.65

167.205.23.1

167.205.22.123

167.205.30.114

ukdw.ac.id

222.124.22.18

Lintas Artha

202.152.0.2 (primary)

202.152.5.36 (secondary)

Singnet

165.21.83.88

Daftar DNS Luar indonesia :

ScrubIt

67.138.54.100

207.225.209.66

DNSadvantage

156.154.70.1

156.154.71.1

vnsc-pri.sys.gtei.net

4.2.2.1

4.2.2.2

4.2.2.3

4.2.2.4

4.2.2.5

4.2.2.6

Verizon (Reston, VA, US)

151.197.0.38

151.197.0.39

151.202.0.84

151.202.0.85

151.202.0.85

151.203.0.84

151.203.0.85

199.45.32.37

199.45.32.38

199.45.32.40

199.45.32.43

GTE (Irving, TX, US)

192.76.85.133

206.124.64.1

One Connect IP (Albuquerque, NM, US)

67.138.54.100

OpenDNS (San Francisco, CA, US)

208.67.222.222

208.67.220.220

Exetel (Sydney, AU)

220.233.167.31

VRx Network Services (New York, NY, US)

199.166.31.3

SpeakEasy (Seattle, WA, US)

66.93.87.2

216.231.41.2

216.254.95.2

64.81.45.2

64.81.111.2

64.81.127.2

64.81.79.2

64.81.159.2

66.92.64.2

66.92.224.2

66.92.159.2

64.81.79.2

64.81.159.2

64.81.127.2

64.81.45.2

216.27.175.2

Sprintlink (Overland Park, KS, US)

199.2.252.10

204.97.212.10

204.117.214.10

Cisco (San Jose, CA, US)

64.102.255.44

128.107.241.185

Semoga membantu….

Cara Mempercepat Booting Di Ubuntu

Cara Mempercepat Booting Ubuntu.

Tips ubuntu kali ini mudah-mudah sangat membantu bagi anda yang merasa booting ubuntu anda sangat lama. Mulai dari Ubuntu Versi 11.04 ke atas saya rasakan ada perbedaan dalam soal bootingnya. Nah langsung saja ini Cara Mempercepat Booting Ubuntu :

Tips ubuntu kali ini mudah-mudah sangat membantu bagi anda yang merasa booting ubuntu anda sangat lama. Mulai dari Ubuntu Versi 11.04 ke atas saya rasakan ada perbedaan dalam soal bootingnya. Nah langsung saja ini Cara Mempercepat Booting Ubuntu :

- Membuat Profile GrubSaat booting ubuntu meload semua diver yang dibutuhkan tentunya ini akan memperlambat waktu booting, nah disini kita akan membuat suatu "profile" agar grub meload driver yang sudah disimpan tanpa harus meload seluruhnya, untuk membuat suatu "profile" berikut langkahnya :sudo gedit /etc/default/grub(ini untuk membuka konfigurasi grub)

- Lalu gantikan GRUB_CMDLINE_LINUX_DEFAULT=”quiet splash” menjadi

GRUB_CMDLINE_LINUX_DEFAULT=”quiet splash profile” - Lalu save dan update grubnya dengan cara : sudo update-grub2Lalu restart ubuntu sobat, setelah restart lalu kembalikanGRUB_CMDLINE_LINUX_DEFAULT=”quiet splash profile”menjadiGRUB_CMDLINE_LINUX_DEFAULT=”quiet splash”

Perintah Dasar Linux RedHat.

Perintah Dasar Linux RedHat.

Berikut merupakan perintah dasar Linux Redhat, perintah-perintah dibawah ini dikelompokkan sebagai berikut, yaitu Perintah Pengelolaan File, Perintah Editing dan Scripting, Perintah Dokumentasi, Perintah Sistem, Perintah Informasi Sistem, Perintah Arsip dan Pemekaran File, Perintah Utilitas, Perintah Development & Shells.

Perintah Editing dan Scripting

Perintah Dokumentasi

Perintah Sistem

Perintah Informasi Sistem

Perintah Arsip dan Pemekaran File

Perintah Utilitas

Perintah Development

Shells

Selain Perintah Dasar Linux RedHat,

Liat Artikel lengkapnya Disini

Berikut merupakan perintah dasar Linux Redhat, perintah-perintah dibawah ini dikelompokkan sebagai berikut, yaitu Perintah Pengelolaan File, Perintah Editing dan Scripting, Perintah Dokumentasi, Perintah Sistem, Perintah Informasi Sistem, Perintah Arsip dan Pemekaran File, Perintah Utilitas, Perintah Development & Shells.

Perintah Pengelolaan File

chgrp

|

mengganti grup file

|

chmod

|

mengganti izin untuk file

|

chown

|

mengganti kepemilikan file

|

cp

|

menyalin/copy file

|

dd

|

mengubah dan menyalin file

|

df

|

menampilkan space hardisk

|

du

|

menampilkan penggunaan space untuk direktori

|

file

|

menampilkan type file

|

find

|

mencari file

|

ln

|

membuat link/shortcut

|

ls

|

menampilkan file

|

mkdir

|

membuat direktori

|

mkfifo

|

membuat pipe file

|

mknod

|

membuat file khusus

|

mv

|

mengganti dan memindahkan file

|

rm

|

menghapus file

|

touch

|

mengubah/menambahkan waktu pembuatan file

|

Perintah Editing dan Scripting

awk

|

aplikasi pengelolah bahasa program umum

|

basename

|

memotong direktori dan akhiran dari nama file

|

cat

|

menampilkan isi file

|

cmp

|

membandingkan binari dari file

|

cut

|

mengutip baris dari file

|

diff

|

membandingkan file

|

dirname

|

membuat direktori berdasarkan nama file

|

echo

|

membuat baris text

|

ed

|

text editor

|

egrep

|

perintah lanjutan dari grep

|

ex

|

text editor

|

grep

|

mencari baris yang mengandung regex (regular expression)

|

head

|

menampilkan isi baris awal dari file

|

less

|

menampilkan isi file

|

more

|

menampilkan isi file

|

perl

|

editor scripting bahasa perl

|

split

|

membagi file menjadi beberapa potongan

|

tail

|

menampilkan isi baris akhir dari file

|

vi

|

text editor

|

wc

|

menghitung kata, baris dan karakter yang digunakan file

|

Perintah Dokumentasi

info

|

menampilkan dokumentasi dengan standard GNU

|

man

|

menampilkan dokumentasi dengan standard Unix

|

Perintah Sistem

at

|

menjalankan program untuk sementara waktu

|

chfn

|

mengubah informasi akses

|

chsn

|

mengubah shells

|

crontab

|

menjadwalkan program

|

groups

|

menampilkan grup yang ada

|

id

|

menampilkan ID user

|

kill

|

mengirim sinyal untuk mematikan program secara paksa

|

logger

|

merekam pesan error ke log sistem

|

login

|

memperbolehkan user untuk login

|

lsof

|

menampilkan daftar file yang sedang dibuka oleh sistem

|

mount

|

melampirkan perangkat ke direktori

|

newgrp

|

membuat grup baru

|

nice

|

menjalankan proses dengan prioritas yang telah ditentukan

|

passwd

|

mengganti password

|

printenv

|

menampilkan lingkungan linux

|

ps

|

menampilkan proses

|

renice

|

mengganti prioritas untuk proses

|

reset

|

mereset terminal

|

su

|

mengganti user yang sedang digunakan

|

time

|

menampilkan berapa lama program dijalankan

|

top

|

menampilkan proses yang sedang

|

umount

|

melepaskan perangkat dari direktori

|

Perintah Informasi Sistem

arch

|

menampilkan arsitektur yang digunakan sistem

|

df

|

menampilkan space hardisk

|

dmesg

|

menampilkan pesan dari kernel

|

finger

|

menampilkan informasi user

|

free

|

menampilkan informasi memori yang tidak digunakan

|

hostname

|

menampilkan nama komputer

|

last

|

menampilkan user yang terakhir masuk ke sistem

|

tty

|

menampilkan nama terminal yang sedang digunakan

|

uptime

|

menampilkan berapa lama sistem berjalan

|

vmstat

|

menampilkan statistik virtual memori

|

uname

|

menampilkan versi dari kernel

|

w

|

menampilkan informasi login dari user yang sedang digunakan

|

who

|

menampilkan pengguna

|

whoami

|

menampilkan user yang sedang digunakan

|

Perintah Arsip dan Pemekaran File

bunzip2

|

Perintah Pemekaran File

|

bzip2

|

Perintah Pemekaran File

|

cpio

|

Perintah Arsip File

|

gunzip

|

Perintah Pemekaran File

|

gzip

|

Perintah Arsip File

|

tar

|

Perintah Arsip File

|

uncompress

|

Perintah Pemekaran File

|

unshar

|

Perintah Pemekaran File

|

uudecode

|

Kebalikan dari perintah uuencode

|

uuencode

|

Menterjemahkan file binari ke text

|

Perintah Utilitas

bc

|

kalkulator

|

cal

|

menampilkan kalender

|

date

|

menampilkan waktu

|

dc

|

kalkulator (lebih sakti dari bc)

|

pwd

|

menampilkan direktori tempat kita bekerja

|

script

|

mencatat perintah yang digunakan dan menyimpannya di file

|

which

|

menampilkan lokasi program yang diinstal

|

Perintah Development

install

|

menyalin file ke lokasi berdasarkan perintah dari script

|

make

|

membuat/menjadikan paket

|

c++

|

compiler bahasa C++

|

cc

|

compiler bahasa C

|

perl

|

program pengolah script perl

|

Shells

bash

|

The Bourne Again Shell

|

csh

|

The C Shell

|

ksh

|

The Korn Shell

|

sh

|

The Bourne Shell

|

tcsh

|

The Tc Shell

|

Selain Perintah Dasar Linux RedHat,

Liat Artikel lengkapnya Disini

0wned network dengan metasploit+armitage

0wned network dengan metasploit+armitage

sebenarnya armitage dah lama sih rilisnya, cuman ane baru tau dan baru belajar, pertama ane nyoba di ubuntu ane 10.10 cuman ga berhasil, ga tau kenapa, udah muter2 goolge nyari dokumentasi tapi tetap ga berhasil, padahal udah nyoba yan pake portgressql juga tetep ga sukses, akhirnya ane balik ke Backtrack 4 untuk nyoba, karena udah mentok ga bisa di ubuntu,(mungkin ada yang bisa share ya caranya)

armitage sebuah tools untuk penetarsi di jaringan, dengan armitage kita ga perlu mengetikan perintah-perintah metasploit dalam konsole, karena armitage menyediakannya dengan option tinggal klik aja, untuk lebih jelas tentang armitage silahkan Disini

:Windows Back|Track mari kita mencoba tools yang baru saya kenal ini

armitage berbasis java, so harus install java biar extension .jar bisa jalan

Code:

sudo apt-get install javasdk6trus armitage juga berjalan di atas metasploit versi 3.5 keatas, kalo backtrack masih pake versi di bawahnya silahkan di update aja metasploitnya, kalo sudah satnya kita install armitage di backtrack kita

Code:

sudo apt-get install artmitageatau download di disini

Code:

wget http://www.fastandeasyhacking.com/download/armitage122210.tgz

tar xvzf armitage122210.tgzjalankan Mysql di backtrack

Code:

root@bt:~# /etc/init.d/mysql startkalo mysql di bactrack udah jalan, kita harus jalankan daemon metasploit RPC

Code:

root@bt:~# msfrpcd -f -U msf -P test -t Basicsecara default armitage akan berada di /pentest/exploits/armitage/ kalo kita install menggunakan apt-get jika tidak silahkan sesuikan tempat isntallnya

Code:

root@bt:~# cd /pentest/exploits/armitage/

root@bt:/pentest/exploits/armitage# ./armitage.shakan muncul windows untuk connection sperti berikut

![[Image: connectf.png]](http://img515.imageshack.us/img515/5815/connectf.png)

kemudian saatnya kita scan network kita, piliha aja smb_version dan tentukan range untuk RHOSTS yang akan kita scan,

Code:

menu->host->msf-scan

atau melalui option yang ada si samping kiri pilih smb_versionhasilnya seperti berikut

![[Image: 5hosts.png]](http://img29.imageshack.us/img29/4526/5hosts.png)

kalo target dah dapet, saatnya kita mencoba exploitasi, ane menggunakan exploit MS08-067, karena paling banyak windows XP masih emiliki bug yang bisa di exploitasi dengan MS08-067, kita ga perlu susah-susah, tinggal pilih jenis exploitas dan klik, maka armitage akan melakukan exploitasi untuk kita,

Code:

menu-attack->browser attack->[pilih jenis attack]jika berhasil maka armitage akan memberikan tanda berupa icon warna merah pada PC yang telah kita scan sebelumnya

![[Image: 1shell.png]](http://img836.imageshack.us/img836/829/1shell.png)

dengan begitu kita sudah berhasil mengkompromise target, tinggal pilih mode attack yang ada pada menu attack,misal command shell, file browser, atau yang laen, atau bahkan kita bisa dump hash passwrod dari target yang laen,

![[Image: 5shells.png]](http://img196.imageshack.us/img196/6051/5shells.png)

dengan beberapa kali klik kita udah bisa 0wned target, bahkan banyak yang bisa kita lakukan dengan lahirnya armitage ini, yang penting kita lebih kreatif dalam hal menetukan target dan apa yang harus di lakukan dengan target,

kalo mau liat videonya bisa disini

Hacking dengan Metasploit

Hacking dengan Metasploit

Rasa penasaran saya muncul ketika banyak forum security membicarakan tentang Metasploit.

Apakah itu metasploit ? Sulitkah menggunakannnya ? Saatnya membuka sedikit rahasia para Lamer (Hacker kelas teri) yang seringkali menyombongkan diri, padahal yang mereka lakukan hanyalah menggunakan tools yang dapat digunakan oleh anak SMP sekalipun.

Untuk memberikan gambaran dan mempermudah penjelasan, saya akan memberikan contoh bug pada service DCOM Windows yang dulu sangat populer dimanfaatkan oleh teman-teman SMA saya dengan exploit terpopuler saat itu : KAHT (dimana saya tidak tertarik hacking pada waktu itu) untuk menembus Server Lab sekolah - yang akhirnya ketahuan dan dimarahi guru Lab .Feeling saya sih mereka berusaha mengambil soal ulangan yang diketik di server, dasar anak bandel, hehehe….

Berikut alat-alat praktek yang kita butuhkan pada percobaan kali ini :

1. Sebuah PC yang cukup bertenaga untuk virtualisasi PC.

2. Metasploit Framework, dapat di download

Windows

Linix 32bit

Linix 64bit

2.1 Tambahan untuk Metasploitnya ( Nexpose ) Sangan Cocok dengan Metasploit

silakan liat NeXpose Community Edition disini

dan NeXpose Enterprise Edition disini

3. Microsoft Windows NT SP3-6a/2000/XP/2003 yang memiliki bug pada service DCOM.

4. Vmware, dapat di download disini.

Vmware disini digunakan untuk membuat virtualisasi jaringan komputer, sehingga memudahkan anda yang hanya memiliki 1 PC saja dirumah.

Saya akan melompati langkah-langkah menginstall VMware dan juga cara menginstall Windows di VMware, sebab apabila anda tidak mengerti hal tersebut, kemungkinan besar anda juga tidak akan paham yang kita bahas disini.

Sebagai permulaan kita akan memulai dengan mengenal lebih dekat Metasploit Framework. Pada situs pembuatnya dipaparkan secara gamblang tentang apa itu Metasploit framework, dan juga tujuan penggunaannya :

Semuanya saya biarkan tertulis dalam bahasa orang bule :) sebab ada kata-kata yang tidak pas atau tidak bisa dipadankan bila diterjemahkan dalam Bahasa Indonesia.

Selanjutnya untuk lebih jauh tentang exploit maupun bug pada DCOM service dapat anda search sendiri di google, sebab terlalu panjang jika saya jelaskan disini.

Sekarang mari kita ngoprek komputer !

Langkah pertama adalah download Vmware dari situsnya, lalu anda dapat mulai menginstall Windows yang memiliki bug DCOM, kemudian jalankan windows anda di VMware !

Langkah kedua adalah download Metasploit Framework dari situsnya. Lalu install dikomputer anda dan jalankan, hingga keluar tampilan seperti berikut :

![[Image: metasploit2.jpg]](http://agunk.files.wordpress.com/2008/05/metasploit2.jpg)

Kemudian pada kotak search ketikan dcom, lalu klik Find, dan pilihlah Exploits Microsoft RPC DCOM Interface Overflow.

![[Image: metasploit31.jpg]](http://agunk.files.wordpress.com/2008/05/metasploit31.jpg)

Setelah itu kita memilih target yang akan kita exploitasi, dalam kasus kali ini Sistem Operasi target kita adalah Windows XP home, oleh karena itu pilihlah yang sesuai, lalu klik Forward :

![[Image: target.jpg]](http://agunk.files.wordpress.com/2008/05/target.jpg)

Kemudian kita dihadapkan pada pilihan payload. Payload adalah sebuah aksi yang dilakukan setelah bug berhasil di exploitasi oleh Metasploit. Untuk pembelajaran, kita pilih Generic/Shell_Bind_TCP , artinya kita akan mengambil alih Shell Bind atau lebih dikenal di lingkungan windows dengan Command Prompt dari target hacking kita. Setelah itu klik Forward.

![[Image: payload.jpg]](http://agunk.files.wordpress.com/2008/05/payload.jpg)

Langkah berikutnya kita harus menentukan Target Address kita, disini saya telah mengkonfigurasi Windows XP Home di Vmware dengan IP 192.168.126.132, oleh karena itu tuliskan ip tersebut pada kolom RHOST. Sedangkan RPORT disini sudah ditentukan yaitu port 135 yang merupakan port default dari service DCOM dimana secara default dibuka oleh Windows XP Home ! Wah, berbahaya sekali yah… Untuk LPORT disini juga sudah ditentukan yaitu 4444, Local Port akan membuka sebuah port di PC anda untuk berhubungan dengan komputer target. Selanjutnya klik Forward .

![[Image: target-ip.jpg]](http://agunk.files.wordpress.com/2008/05/target-ip.jpg)

Setelah semua konfigurasi selesai, anda akan mendapatkan pesan konfirmasi jika anda yakin semuanya telah benar,lanjutkan dengan klik Apply.

Jika target berhasil terexploitasi, anda akan mendapatkan sebuah session yang berisi target hacking kita dan siap untuk di double klik.

![[Image: session.jpg]](http://agunk.files.wordpress.com/2008/05/session.jpg)

Kemudian anda akan mendapati sebuah layar Command Prompt dari komputer target dan anda sebagai Administrator. Jika sudah begini semua terserah anda, jangan tanyakan apa yang bisa dilakukan selanjutnya.D Mudah bukan ?:):)

![[Image: shell.jpg]](http://agunk.files.wordpress.com/2008/05/shell.jpg)

Semoga bermanfaat.....

Apakah itu metasploit ? Sulitkah menggunakannnya ? Saatnya membuka sedikit rahasia para Lamer (Hacker kelas teri) yang seringkali menyombongkan diri, padahal yang mereka lakukan hanyalah menggunakan tools yang dapat digunakan oleh anak SMP sekalipun.

Untuk memberikan gambaran dan mempermudah penjelasan, saya akan memberikan contoh bug pada service DCOM Windows yang dulu sangat populer dimanfaatkan oleh teman-teman SMA saya dengan exploit terpopuler saat itu : KAHT (dimana saya tidak tertarik hacking pada waktu itu) untuk menembus Server Lab sekolah - yang akhirnya ketahuan dan dimarahi guru Lab .Feeling saya sih mereka berusaha mengambil soal ulangan yang diketik di server, dasar anak bandel, hehehe….

Berikut alat-alat praktek yang kita butuhkan pada percobaan kali ini :

1. Sebuah PC yang cukup bertenaga untuk virtualisasi PC.

2. Metasploit Framework, dapat di download

Disini untuk:Windows

Linix 32bit

Linix 64bit

2.1 Tambahan untuk Metasploitnya ( Nexpose ) Sangan Cocok dengan Metasploit

silakan liat NeXpose Community Edition disini

dan NeXpose Enterprise Edition disini

3. Microsoft Windows NT SP3-6a/2000/XP/2003 yang memiliki bug pada service DCOM.

4. Vmware, dapat di download disini.

Vmware disini digunakan untuk membuat virtualisasi jaringan komputer, sehingga memudahkan anda yang hanya memiliki 1 PC saja dirumah.

Saya akan melompati langkah-langkah menginstall VMware dan juga cara menginstall Windows di VMware, sebab apabila anda tidak mengerti hal tersebut, kemungkinan besar anda juga tidak akan paham yang kita bahas disini.

Sebagai permulaan kita akan memulai dengan mengenal lebih dekat Metasploit Framework. Pada situs pembuatnya dipaparkan secara gamblang tentang apa itu Metasploit framework, dan juga tujuan penggunaannya :

Code:

What is it?

The Metasploit Framework is a development platform for creating

security tools and exploits. The framework is used by network security

professionals to perform penetration tests, system administrators to

verify patch installations, product vendors to perform regression

testing, and security researchers world-wide. The framework is written

in the Ruby programming language and includes components written in C

and assembler.

What does it do?

The framework consists of tools, libraries, modules, and user

interfaces. The basic function of the framework is a module launcher,

allowing the user to configure an exploit module and launch it at a

target system. If the exploit succeeds, the payload is executed on the

target and the user is provided with a shell to interact with the

payload.Semuanya saya biarkan tertulis dalam bahasa orang bule :) sebab ada kata-kata yang tidak pas atau tidak bisa dipadankan bila diterjemahkan dalam Bahasa Indonesia.

Selanjutnya untuk lebih jauh tentang exploit maupun bug pada DCOM service dapat anda search sendiri di google, sebab terlalu panjang jika saya jelaskan disini.

Sekarang mari kita ngoprek komputer !

Langkah pertama adalah download Vmware dari situsnya, lalu anda dapat mulai menginstall Windows yang memiliki bug DCOM, kemudian jalankan windows anda di VMware !

Langkah kedua adalah download Metasploit Framework dari situsnya. Lalu install dikomputer anda dan jalankan, hingga keluar tampilan seperti berikut :

![[Image: metasploit2.jpg]](http://agunk.files.wordpress.com/2008/05/metasploit2.jpg)

Kemudian pada kotak search ketikan dcom, lalu klik Find, dan pilihlah Exploits Microsoft RPC DCOM Interface Overflow.

![[Image: metasploit31.jpg]](http://agunk.files.wordpress.com/2008/05/metasploit31.jpg)

Setelah itu kita memilih target yang akan kita exploitasi, dalam kasus kali ini Sistem Operasi target kita adalah Windows XP home, oleh karena itu pilihlah yang sesuai, lalu klik Forward :

![[Image: target.jpg]](http://agunk.files.wordpress.com/2008/05/target.jpg)

Kemudian kita dihadapkan pada pilihan payload. Payload adalah sebuah aksi yang dilakukan setelah bug berhasil di exploitasi oleh Metasploit. Untuk pembelajaran, kita pilih Generic/Shell_Bind_TCP , artinya kita akan mengambil alih Shell Bind atau lebih dikenal di lingkungan windows dengan Command Prompt dari target hacking kita. Setelah itu klik Forward.

![[Image: payload.jpg]](http://agunk.files.wordpress.com/2008/05/payload.jpg)

Langkah berikutnya kita harus menentukan Target Address kita, disini saya telah mengkonfigurasi Windows XP Home di Vmware dengan IP 192.168.126.132, oleh karena itu tuliskan ip tersebut pada kolom RHOST. Sedangkan RPORT disini sudah ditentukan yaitu port 135 yang merupakan port default dari service DCOM dimana secara default dibuka oleh Windows XP Home ! Wah, berbahaya sekali yah… Untuk LPORT disini juga sudah ditentukan yaitu 4444, Local Port akan membuka sebuah port di PC anda untuk berhubungan dengan komputer target. Selanjutnya klik Forward .

![[Image: target-ip.jpg]](http://agunk.files.wordpress.com/2008/05/target-ip.jpg)

Setelah semua konfigurasi selesai, anda akan mendapatkan pesan konfirmasi jika anda yakin semuanya telah benar,lanjutkan dengan klik Apply.

Jika target berhasil terexploitasi, anda akan mendapatkan sebuah session yang berisi target hacking kita dan siap untuk di double klik.

![[Image: session.jpg]](http://agunk.files.wordpress.com/2008/05/session.jpg)

Kemudian anda akan mendapati sebuah layar Command Prompt dari komputer target dan anda sebagai Administrator. Jika sudah begini semua terserah anda, jangan tanyakan apa yang bisa dilakukan selanjutnya.D Mudah bukan ?:):)

![[Image: shell.jpg]](http://agunk.files.wordpress.com/2008/05/shell.jpg)

Semoga bermanfaat.....

Tutorial & Article NMAP

Tutorial & Article NMAP

Mungkin bagi para hacker, tool ini merupakan salah satu yang harus dikuasai dan sering digunakan karena tool ini simple dan ampuh yang digunakan untuk mengetahui host, service, sistem operasi yang digunakan oleh sistem yang akan dimasuki. Tetapi kita memepelajari ini bukan untuk menjahili orang lain dan merusak sistem orang lain, mungkin hanya untuk pengetahuan yang harus dipelajari untuk digunakan secara positif.

Nmap merupakan sebuah tool yang sudah sangat terkenal ,saking terkenalnya bahkan digunakan oleh sebuah film yang sangat terkenal. Ya siapa yang tidak tahu film Matrix Reloaded ,kalau anda teliti di akhir film itu Trinity menggunakan nmap untuk membobol sistem komputer tenaga listrik darurat yang membuat bangga pembuat tool ini yaitu Fyodor. Ya Fyodor bangga karena Matrix satu-satunya film holywood yang menggunakan metode membobol yang sungguhan tidak seperti Swordfish atau Hackers yang tidak Pernod menunjukkan cara sungguhan. Tetapi sekali lagi saya peringatkan jangan menggunakannya pada system oranglain karena itu perbuatan ilegal dan melanggar hukum yang bisa membuat anda dipenjara.

1. Instalasi Nmap

Nmap yang merupakan singkatan dari Network Mapper merupakan tools para hacker yang digunakan untuk melakukan pemetaan suatu jaringan. Dengan Nmap dapat diketahui, komputer atau host mana yang aktif dan kira-kira dapat di eksploitasi lebih lanjut. Nmap tersedia di berbagai sistem operasi mulai dari Unix, Linux hingga Windows. Anda dapat mendownload di http://www.nmap.org atau http://www.insecure.org/nmap. Pada tulisan ini kami pergunakan Nmap dengan sistem operasi Windows. Namun demikian kami tidak menggunakan versi grafis melainkan versi text atau command line, sehingga instruksi atau command line yang sama dapat Anda lakukan pada sistem operasi lainnya seperti Linux, Unix dan keluarganya. Instalasi Nmap versi windows sangat mudah, yang Anda harus lakukan adalah sebagai berikut:

1. Install Winpcap versi 2.1-beta atau versi yang lebih baru dari http://winpcap.polito.it/, yaitu WinPcap_3_0.exe (versi yang dipakai ketika tulisan ini dibuat)

2. Reboot

3. Download file program Nmap dari www.nmap.org , yaitu nmap-3.45-win32.zip (versi ketika tulisan ini dibuat)

4. Unzip file tersebut menggunakan Winzip atau utility dekompresi lainnya.

2. Memulai Nmap

Sebelum memulai, sebaiknya Anda perlu mengetahui fasilitas apa yang tersedia dari Nmap. Untuk itu Anda dapat memulai dengan melihat option yang tersedia. Untuk mengetahui option yang tersedia dari Nmap, cukup memanggil Helpnya sebagai berikut:

C:\>nmap -h

Cara yang paling sederhana untuk mengetahui apakah sebuah komputer atau host aktif atau tidak aktif adalah dengan menggunakan perintah ping sebagai berikut:

C:\>ping server1

Hasil reply di atas menunjukkan bahwa host server1 sedang aktif alias tidak mati. Jika hostnya sedang tidak aktif alias mati hasilnya adalah sebagai berikut:

C:\>ping 192.168.1.95

Nah yang menjadi masalah dan bikin pusing adalah bagaimana jika Anda (hacker) ingin mencari tahu apakah ada host yang aktif dalam sebuah network perusahaan tertentu yang terhubung ke internet. Jika network perusahaan tersebut merupakan network kelas C maka jumlah host maksimalnya adalah 256 host. Jadi jika harus menggunakan perintah ping satu per satu, berapa kali Anda harus mengetikkan perintah ping tersebut ? Wah, tentu saja membutuhkan waktu yang lama dan tentu saja bikin pusing dan males. Nmap memberikan solusi yang cepat. Misalnya Anda ingin memeriksa apakah ada host yang aktif pada network kelas C dengan nomor IP 192.168.1.91 s/d 192.168.1.100 Maka Anda dapat memeriksa dengan perintah sebagai berikut:

C:\> nmap -sP 192.168.1.91-100

Perhatikan hasil Nmap di atas bahwa dari 10 host yang discan ternyata hanya ditemukan 8 host yang aktif, IP 192.168.1.95 dan IP 192.168.1.99 tidak ditemukan atau tidak aktif atau mungkin memang tidak ada.Mudah saja bukan.

Option –sP merupakan salah satu type scanning dari Nmap berbasis ICMP, dimana umumnya dipergunakan untuk melakukan ping terhadap sejumlah IP sekaligus. Harap diperhatikan bahwa –sP bersifat case sensitive. Jika anda menggunakan –sp maka perintah tersebut tidak dikenal.

Pada umumnya server-server web publik yang baik selalu berada dibelakang firewall, sehingga biasanya proses ping dapat diblokir apabila melewati router atau firewall tersebut, akibatnya Anda tidak dapat mendeteksi apakah server web tersebut aktif atau tidak. Untuk itu diperlukan teknik lainnya untuk memastikan apakah server web tersebut dalam kondisi hidup atau tidak. Perhatikan contoh hasil ping pada server web yang berada di belakang firewall berikut ini:

C:\>ping webserver

Nmap dapat dipergunakan untuk menyiasati masalah diatas yaitu dengan melakukan scanning terhadap port yang terbuka dari host target. Jika host yang menjadi target pemeriksaan adalah server web, maka umumnya akan membuka port 80 http. Dengan memanfaatkan port 80, maka Anda dapat mendeteksi apakah host target tersebut dalam keadaan hidup atau mati.

C:\> nmap -sP -PT80 128.1.7.13

Option –PT80 menunjukkan port yang akan dimanfaatkan adalah port 80. Default dari Nmap adalah port 80, jadi sebenarnya Anda dapat mencantumkan –PT saja untuk menunjukkan proses scanning melalui port 80.

Selanjutnya Anda dapat pula menguji coba untuk port umum lainnya. Misalnya jika host yang menjadi target Anda adalah mail maka Anda dapat menguji dengan port 25 (SMTP) atau port 110 (POP3), demikian seterusnya.

3.Port Scanning

Port scanning adalah proses koneksi ke port-port TCP atau UDP pada host yang menjadi target untuk menentukan service apa yang sedang berjalan (Listening). Dengan mengidentifikasi port-port yang listening ini Anda dapat menentukan jenis aplikasi dan sistem operasi apa yang dipergunakan pada host tersebut. Service yang dalam status listening ini memungkinkan orang yang tidak berhak menerobos ke dalam host tersebut.

Untuk mengetahui port apa saja yang listening dari sebuah host dapat menggunakan cara sebagai berikut:

C:\> nmap -sS 128.1.71.103

Option –sS merupakan salah satu type scanning dari Nmap yaitu TCP SYN scan yang dipergunakan untuk mendeteksi port apa saja yang terbuka. Teknik ini sering disebut Half Open scan karena dalam melakukan evaluasi terhadap port tidak membuka hubungan komunikasi TCP/IP secara penuh. Artinya secara teknis komputer yang Anda pergunakan untuk mendeteksi port tersebut akan mengirimkan paket SYN ke host target. Jika SYN|ACK paket dikirim balik, berarti port tersebut tertutup. Setelah memperoleh paket balasan, komputer Anda akan menjawab dengan paket RST untuk me-reset hubungan yang hampir terjadi tersebut (itu sebabnya disebut half Open). Teknik ini hampir tidak terdeteksi oleh host target yang tidak secara maksimal mencatat aktifitas portnya. Istilah kerennya –sS adalah stealth scan atau scan yang tidak terdeteksi.

Untuk melakukan scan port tertentu dapat menggunakan option –p sebagai berikut:

C:\>nmap -sS -p 21,23,25,53,80,110 adminristek

Perhatikan bahwa terdapat port 53 yang sedang tidak terbuka alias close.

Lebih Jauh tentang Jenis Port Scanning pada Nmap

Setiap pengelola sistem memiliki strategi pengamanan yang berbeda-beda. Untuk itu cara-cara yang telah dijelaskan di atas mungkin tidak selalu dapat diterapkan. Nmap sendiri memberikan beberapa teknik port scanning untuk menghadapi “medan” tempur yang berbeda-beda. Untuk itu terkadang dibutuhkan latihan dan kreatifitas yang tinggi bagi Anda yang ingin menembus sistem pertahanan lawan tanpa diketahui pemiliknya (Oops, kami tidak menyarankan apalagi memprovokasi Anda lho). Diatas telah diperkenalkan beberapa option dari Nmap yang merupakan teknik scan. Berikut ini teknik scan lanjutan yang dapat Anda manfaatkan sesuai dengan medan tempur yang ada:

a. TCP connect scan -sT

Jenis scan ini terhubung ke port host target dan menyelesaikan three-way handshake (SYN, SYN/ACK dan ACK) Scan ini mudah terdeteksi oleh pengelola host target.

b. TCP SYN Scan -sS

Teknik ini dikenal sebagai half-opening scanning karena suatu koneksi penuh tidak sampai terbentuk. Suatu paket SYN dikirimkan ke port host target. Bila SYN/ACK diterima dari port host target, maka Anda dapat mengambil kesimpulan bahwa port tersebut dalam status listening. Jika RST/ACK Anda terima, biasanya menunjukkan bahwa port tersebut tidak listening. Suatu RST/ACK akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan dengan TCP koneksi penuh dan tidak akan tercatat pada log host target.

c. TCP FIN scan –sF

Teknik ini mengirimkan suatu paket FIN ke port host target. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis Unix.

d. TCP Xmas tree scan -sX

Teknik ini mengirimkan suatu paket FIN, URG dan PUSH ke port host target. Berdasarkan RFC 793, host target akan mengembalikan suatu RST untuk semua port yang tertutup.

e. TCP Null scan -sN

Teknik ini membuat off semua flag. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk semua port yang tertutup.

f. TCP ACK scan -sA

Teknik ini digunakan untuk memetakan set aturan firewall. Hal ini sangat membantu Anda dalam menentukan apakah firewall yang dipergunakan adalah simple packet filter yang membolehkan hanya koneksi penuh saja (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

g. TCP Windows scan -sW

Teknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem-sistem tertentu seperti pada AIX dan Free BSD sehubungan dengan anomali dari ukuran windows TCPnya.

h. TCP RPC Scan -sR

Teknik ini spesifik hanya pada sistem Unix dan digunakan untuk mendeteksi dan mengidentifikasi port RPC dan program serta nomor versi yang berhubungan dengannya

i. UDP Scan -sU

Teknik ini mengirimkan suatu paket UDP ke port host target. Bila port host target memberikan response pesan berupa “ICMP port unreachable” artinya port ini tertutup. Sebaliknya bila tidak menerima pesan tersebut, Anda dapat menyimpulkan bahwa port tersebut terbuka. Karena UDP dikenal sebagai connectionless protocol, maka akurasi teknik ini sangat bergantung pada banyak hal sehubungan dengan penggunaan jaringan dan sistem reources lainnya.

Apapun teknik port scan yang akan Anda pergunakan, Anda perlu berhati-hati dalam menggunakan terhadap host target. Tindakan Anda melakukan port scanning ke host target yang bukan wewenang Anda dapat saja menimbulkan reaksi yang mungkin tidak Anda duga sebelumnya dari pengelola host target seperti serangan balik, pemblokiran terhadap acount oleh ISP dan sebagainya. Jadi sebaiknya Anda menguji coba pada sistem Anda sendiri.

3.Mendeteksi Sistem Operasi

Cara klasik mendeteksi sistem operasi host tertentu sebenarnya dapat dilakukan dengan cara menggunakan telnet sebagai berikut:

#telnet hpux.u-aizu.ac.jp

Trying 163.143.103.12 …

Connected to hpux.u-aizu.ac.jp.

Escape character is ‘^]’.

HP-UX hpux B.10.01 A 9000/715 (ttyp2)

login:

Pengelola sistem komputer yang pengalaman tentu saja tidak akan memberikan banner sistem operasi dengan begitu saja dan biasanya fasilitas banner tersebut mereka memodifikasi atau dihilangkan. Jika hal tersebut terjadi, Anda dapat mencoba dengan cara lain misalnya melalui service yang terbuka semisal FTP sebagai berikut:

# telnet ftp.netscape.com 21

Trying 207.200.74.26 …

Connected to ftp.netscape.com.

Escape character is ‘^]’.

220 ftp29 FTP server (UNIX(r) System V Release 4.0) ready.

SYST

215 UNIX Type: L8 Version: SUNOS

Namun demikian, semua yang default sekali lagi biasanya diubah oleh pengelola sistem komputer. Untuk itu maka umumnya para hacker langsung memanfaatkan Nmap !

Untuk mendeteksi sistem operasi dari host target, sebenarnya Anda dapat menganalisa dari hasil port scanning di atas. Apabila Anda menemukan port 139 dan 135 terbuka, maka besar kemungkinan bahwa host target adalah Windows NT. Windows NT umumnya listen pada port 135 dan 139. Berbeda dengan listen pada windows 95/98 yang hanya listen pada port 139. Aktifnya beberapa port di sistem Unix juga dapat mencirikan jenis sistem operasi tersebut.

enggunaan option –O diperuntukan untuk mendeteksi jenis sistem operasi, sebagai berikut:

C:\> nmap -O ristbook

Berikut ini contoh untuk hasil pada sistem operasi Linux:

C:\> nmap -O adminristek

Berikut ini contoh untuk hasil pada sebuah Cisco 1750:

C:\> nmap -sS -O 128.1.8.5

Jika host target hanya membuka port 80 (http), maka kita dapat mensiasati dengan port scanning melalui port tersebut sebagai berikut:

C:\>nmap -PT80 -O webserver

Mungkin bagi para hacker, tool ini merupakan salah satu yang harus dikuasai dan sering digunakan karena tool ini simple dan ampuh yang digunakan untuk mengetahui host, service, sistem operasi yang digunakan oleh sistem yang akan dimasuki. Tetapi kita memepelajari ini bukan untuk menjahili orang lain dan merusak sistem orang lain, mungkin hanya untuk pengetahuan yang harus dipelajari untuk digunakan secara positif.

Nmap merupakan sebuah tool yang sudah sangat terkenal ,saking terkenalnya bahkan digunakan oleh sebuah film yang sangat terkenal. Ya siapa yang tidak tahu film Matrix Reloaded ,kalau anda teliti di akhir film itu Trinity menggunakan nmap untuk membobol sistem komputer tenaga listrik darurat yang membuat bangga pembuat tool ini yaitu Fyodor. Ya Fyodor bangga karena Matrix satu-satunya film holywood yang menggunakan metode membobol yang sungguhan tidak seperti Swordfish atau Hackers yang tidak Pernod menunjukkan cara sungguhan. Tetapi sekali lagi saya peringatkan jangan menggunakannya pada system oranglain karena itu perbuatan ilegal dan melanggar hukum yang bisa membuat anda dipenjara.

1. Instalasi Nmap

Nmap yang merupakan singkatan dari Network Mapper merupakan tools para hacker yang digunakan untuk melakukan pemetaan suatu jaringan. Dengan Nmap dapat diketahui, komputer atau host mana yang aktif dan kira-kira dapat di eksploitasi lebih lanjut. Nmap tersedia di berbagai sistem operasi mulai dari Unix, Linux hingga Windows. Anda dapat mendownload di http://www.nmap.org atau http://www.insecure.org/nmap. Pada tulisan ini kami pergunakan Nmap dengan sistem operasi Windows. Namun demikian kami tidak menggunakan versi grafis melainkan versi text atau command line, sehingga instruksi atau command line yang sama dapat Anda lakukan pada sistem operasi lainnya seperti Linux, Unix dan keluarganya. Instalasi Nmap versi windows sangat mudah, yang Anda harus lakukan adalah sebagai berikut:

1. Install Winpcap versi 2.1-beta atau versi yang lebih baru dari http://winpcap.polito.it/, yaitu WinPcap_3_0.exe (versi yang dipakai ketika tulisan ini dibuat)

2. Reboot

3. Download file program Nmap dari www.nmap.org , yaitu nmap-3.45-win32.zip (versi ketika tulisan ini dibuat)

4. Unzip file tersebut menggunakan Winzip atau utility dekompresi lainnya.

2. Memulai Nmap

Sebelum memulai, sebaiknya Anda perlu mengetahui fasilitas apa yang tersedia dari Nmap. Untuk itu Anda dapat memulai dengan melihat option yang tersedia. Untuk mengetahui option yang tersedia dari Nmap, cukup memanggil Helpnya sebagai berikut:

C:\>nmap -h

Nmap V. 3.00 Usage: nmap [Scan Type(s)] [Options]C:\

Some Common Scan Types (‘*’ options require root privileges)

* -sS TCP SYN stealth port scan (default if privileged (root))

-sT TCP connect() port scan (default for unprivileged users)

* -sU UDP port scan

-sP ping scan (Find any reachable machines)

* -sF,-sX,-sN Stealth FIN, Xmas, or Null scan (experts only)

-sR/-I RPC/Identd scan (use with other scan types)

Some Common Options (none are required, most can be combined):

* -O Use TCP/IP fingerprinting to guess remote operating system

-p ports to scan. Example range: ’1-1024,1080,6666,31337′

-F Only scans ports listed in nmap-services

-v Verbose. Its use is recommended. Use twice for greater effect.

-P0 Don’t ping hosts (needed to scan www.microsoft.com and others)

* -Ddecoy_host1,decoy2[,...] Hide scan using many decoys

-T

General timing

policy

-n/-R Never do DNS resolution/Always resolve [default: sometimes

resolve]

-oN/-oX/-oG Output normal/XML/grepable scan logs to

-iL Get targets from file; Use ‘-’ for stdin

* -S /-e Specify source address or network

interface

–interactive Go into interactive mode (then press h for help)

–win_help Windows-specific features

Example: nmap -v -sS -O www.my.com 192.168.0.0/16 ’192.88-90.*.*’

SEE THE MAN PAGE FOR MANY MORE OPTIONS, DESCRIPTIONS, AND EXAMPLES

Cara yang paling sederhana untuk mengetahui apakah sebuah komputer atau host aktif atau tidak aktif adalah dengan menggunakan perintah ping sebagai berikut:

C:\>ping server1

Pinging server1 [128.1.10.25] with 32 bytes of data:C:\>

Reply from 128.1.10.25: bytes=32 time<10ms TTL=128

Reply from 128.1.10.25: bytes=32 time<10ms TTL=128

Reply from 128.1.10.25: bytes=32 time<10ms TTL=128

Reply from 128.1.10.25: bytes=32 time<10ms TTL=128

Ping statistics for 128.1.10.25:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Hasil reply di atas menunjukkan bahwa host server1 sedang aktif alias tidak mati. Jika hostnya sedang tidak aktif alias mati hasilnya adalah sebagai berikut:

C:\>ping 192.168.1.95

Pinging 192.168.1.95 with 32 bytes of data:C:\>

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 192.168.1.95:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Nah yang menjadi masalah dan bikin pusing adalah bagaimana jika Anda (hacker) ingin mencari tahu apakah ada host yang aktif dalam sebuah network perusahaan tertentu yang terhubung ke internet. Jika network perusahaan tersebut merupakan network kelas C maka jumlah host maksimalnya adalah 256 host. Jadi jika harus menggunakan perintah ping satu per satu, berapa kali Anda harus mengetikkan perintah ping tersebut ? Wah, tentu saja membutuhkan waktu yang lama dan tentu saja bikin pusing dan males. Nmap memberikan solusi yang cepat. Misalnya Anda ingin memeriksa apakah ada host yang aktif pada network kelas C dengan nomor IP 192.168.1.91 s/d 192.168.1.100 Maka Anda dapat memeriksa dengan perintah sebagai berikut:

C:\> nmap -sP 192.168.1.91-100

Starting nmap 3.45 ( http://www.insecure.org/nmap ) at 2003-09-26 15:40C:\>

SE Asia

Standard Time

Host NARUTO (192.168.1.91) appears to be up.

Host SASUKE (192.168.1.92) appears to be up.

Host SAKURA (192.168.1.93) appears to be up.

Host NEJI (192.168.1.94) appears to be up.

Host LEE (192.168.1.96) appears to be up.

Host KIBA (192.168.1.97) appears to be up.

Host COUJI (192.168.1.98) appears to be up.

Host ADMINISTRASI (192.168.1.100) appears to be up.

Nmap run completed — 10 IP addresses (8 hosts up) scanned in 9.880

seconds

Perhatikan hasil Nmap di atas bahwa dari 10 host yang discan ternyata hanya ditemukan 8 host yang aktif, IP 192.168.1.95 dan IP 192.168.1.99 tidak ditemukan atau tidak aktif atau mungkin memang tidak ada.Mudah saja bukan.

Option –sP merupakan salah satu type scanning dari Nmap berbasis ICMP, dimana umumnya dipergunakan untuk melakukan ping terhadap sejumlah IP sekaligus. Harap diperhatikan bahwa –sP bersifat case sensitive. Jika anda menggunakan –sp maka perintah tersebut tidak dikenal.

Pada umumnya server-server web publik yang baik selalu berada dibelakang firewall, sehingga biasanya proses ping dapat diblokir apabila melewati router atau firewall tersebut, akibatnya Anda tidak dapat mendeteksi apakah server web tersebut aktif atau tidak. Untuk itu diperlukan teknik lainnya untuk memastikan apakah server web tersebut dalam kondisi hidup atau tidak. Perhatikan contoh hasil ping pada server web yang berada di belakang firewall berikut ini:

C:\>ping webserver

Pinging webserver [128.1.7.13] with 32 bytes of data:C:\>

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 128.1.7.13:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Nmap dapat dipergunakan untuk menyiasati masalah diatas yaitu dengan melakukan scanning terhadap port yang terbuka dari host target. Jika host yang menjadi target pemeriksaan adalah server web, maka umumnya akan membuka port 80 http. Dengan memanfaatkan port 80, maka Anda dapat mendeteksi apakah host target tersebut dalam keadaan hidup atau mati.

C:\> nmap -sP -PT80 128.1.7.13

Starting nmap 3.45 ( http://www.insecure.org/nmap ) at 2003-09-26 16:42C:\>

SE Asia

Standard Time

Host webserver (128.1.7.13) appears to be up.

Nmap run completed — 1 IP address (1 host up) scanned in 3.890 seconds

Option –PT80 menunjukkan port yang akan dimanfaatkan adalah port 80. Default dari Nmap adalah port 80, jadi sebenarnya Anda dapat mencantumkan –PT saja untuk menunjukkan proses scanning melalui port 80.

Selanjutnya Anda dapat pula menguji coba untuk port umum lainnya. Misalnya jika host yang menjadi target Anda adalah mail maka Anda dapat menguji dengan port 25 (SMTP) atau port 110 (POP3), demikian seterusnya.

3.Port Scanning

Port scanning adalah proses koneksi ke port-port TCP atau UDP pada host yang menjadi target untuk menentukan service apa yang sedang berjalan (Listening). Dengan mengidentifikasi port-port yang listening ini Anda dapat menentukan jenis aplikasi dan sistem operasi apa yang dipergunakan pada host tersebut. Service yang dalam status listening ini memungkinkan orang yang tidak berhak menerobos ke dalam host tersebut.

Untuk mengetahui port apa saja yang listening dari sebuah host dapat menggunakan cara sebagai berikut:

C:\> nmap -sS 128.1.71.103

Starting nmap V. 3.00 ( www.insecure.org/nmap )C:\>

Interesting ports on (128.1.71.103):

(The 1589 ports scanned but not shown below are in state: closed)

Port State Service

7/tcp open echo

9/tcp open discard

13/tcp open daytime

17/tcp open qotd

19/tcp open chargen

80/tcp open http

135/tcp open loc-srv

139/tcp open netbios-ssn

443/tcp open https

445/tcp open microsoft-ds

1026/tcp open LSA-or-nterm

1031/tcp open iad2

Nmap run completed — 1 IP address (1 host up) scanned in 5 seconds

Option –sS merupakan salah satu type scanning dari Nmap yaitu TCP SYN scan yang dipergunakan untuk mendeteksi port apa saja yang terbuka. Teknik ini sering disebut Half Open scan karena dalam melakukan evaluasi terhadap port tidak membuka hubungan komunikasi TCP/IP secara penuh. Artinya secara teknis komputer yang Anda pergunakan untuk mendeteksi port tersebut akan mengirimkan paket SYN ke host target. Jika SYN|ACK paket dikirim balik, berarti port tersebut tertutup. Setelah memperoleh paket balasan, komputer Anda akan menjawab dengan paket RST untuk me-reset hubungan yang hampir terjadi tersebut (itu sebabnya disebut half Open). Teknik ini hampir tidak terdeteksi oleh host target yang tidak secara maksimal mencatat aktifitas portnya. Istilah kerennya –sS adalah stealth scan atau scan yang tidak terdeteksi.

Untuk melakukan scan port tertentu dapat menggunakan option –p sebagai berikut:

C:\>nmap -sS -p 21,23,25,53,80,110 adminristek

Starting nmap 3.45 ( http://www.insecure.org/nmap ) at 2003-09-30 14:50 SEC:\>

Asia

Standard Time

Interesting ports on adminristek (128.1.9.81):

PORT STATE SERVICE

21/tcp open ftp

23/tcp open telnet

25/tcp open smtp

53/tcp closed domain

80/tcp open http

110/tcp closed pop-3

Nmap run completed — 1 IP address (1 host up) scanned in 1.590 seconds

Perhatikan bahwa terdapat port 53 yang sedang tidak terbuka alias close.

Lebih Jauh tentang Jenis Port Scanning pada Nmap

Setiap pengelola sistem memiliki strategi pengamanan yang berbeda-beda. Untuk itu cara-cara yang telah dijelaskan di atas mungkin tidak selalu dapat diterapkan. Nmap sendiri memberikan beberapa teknik port scanning untuk menghadapi “medan” tempur yang berbeda-beda. Untuk itu terkadang dibutuhkan latihan dan kreatifitas yang tinggi bagi Anda yang ingin menembus sistem pertahanan lawan tanpa diketahui pemiliknya (Oops, kami tidak menyarankan apalagi memprovokasi Anda lho). Diatas telah diperkenalkan beberapa option dari Nmap yang merupakan teknik scan. Berikut ini teknik scan lanjutan yang dapat Anda manfaatkan sesuai dengan medan tempur yang ada:

a. TCP connect scan -sT

Jenis scan ini terhubung ke port host target dan menyelesaikan three-way handshake (SYN, SYN/ACK dan ACK) Scan ini mudah terdeteksi oleh pengelola host target.

b. TCP SYN Scan -sS

Teknik ini dikenal sebagai half-opening scanning karena suatu koneksi penuh tidak sampai terbentuk. Suatu paket SYN dikirimkan ke port host target. Bila SYN/ACK diterima dari port host target, maka Anda dapat mengambil kesimpulan bahwa port tersebut dalam status listening. Jika RST/ACK Anda terima, biasanya menunjukkan bahwa port tersebut tidak listening. Suatu RST/ACK akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan dengan TCP koneksi penuh dan tidak akan tercatat pada log host target.

c. TCP FIN scan –sF

Teknik ini mengirimkan suatu paket FIN ke port host target. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis Unix.

d. TCP Xmas tree scan -sX

Teknik ini mengirimkan suatu paket FIN, URG dan PUSH ke port host target. Berdasarkan RFC 793, host target akan mengembalikan suatu RST untuk semua port yang tertutup.

e. TCP Null scan -sN

Teknik ini membuat off semua flag. Berdasarkan RFC 793, host target akan mengirim balik suatu RST untuk semua port yang tertutup.

f. TCP ACK scan -sA

Teknik ini digunakan untuk memetakan set aturan firewall. Hal ini sangat membantu Anda dalam menentukan apakah firewall yang dipergunakan adalah simple packet filter yang membolehkan hanya koneksi penuh saja (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan advance packet filtering.

g. TCP Windows scan -sW

Teknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem-sistem tertentu seperti pada AIX dan Free BSD sehubungan dengan anomali dari ukuran windows TCPnya.

h. TCP RPC Scan -sR

Teknik ini spesifik hanya pada sistem Unix dan digunakan untuk mendeteksi dan mengidentifikasi port RPC dan program serta nomor versi yang berhubungan dengannya

i. UDP Scan -sU

Teknik ini mengirimkan suatu paket UDP ke port host target. Bila port host target memberikan response pesan berupa “ICMP port unreachable” artinya port ini tertutup. Sebaliknya bila tidak menerima pesan tersebut, Anda dapat menyimpulkan bahwa port tersebut terbuka. Karena UDP dikenal sebagai connectionless protocol, maka akurasi teknik ini sangat bergantung pada banyak hal sehubungan dengan penggunaan jaringan dan sistem reources lainnya.

Apapun teknik port scan yang akan Anda pergunakan, Anda perlu berhati-hati dalam menggunakan terhadap host target. Tindakan Anda melakukan port scanning ke host target yang bukan wewenang Anda dapat saja menimbulkan reaksi yang mungkin tidak Anda duga sebelumnya dari pengelola host target seperti serangan balik, pemblokiran terhadap acount oleh ISP dan sebagainya. Jadi sebaiknya Anda menguji coba pada sistem Anda sendiri.

3.Mendeteksi Sistem Operasi

Cara klasik mendeteksi sistem operasi host tertentu sebenarnya dapat dilakukan dengan cara menggunakan telnet sebagai berikut:

#telnet hpux.u-aizu.ac.jp

Trying 163.143.103.12 …

Connected to hpux.u-aizu.ac.jp.

Escape character is ‘^]’.

HP-UX hpux B.10.01 A 9000/715 (ttyp2)

login:

Pengelola sistem komputer yang pengalaman tentu saja tidak akan memberikan banner sistem operasi dengan begitu saja dan biasanya fasilitas banner tersebut mereka memodifikasi atau dihilangkan. Jika hal tersebut terjadi, Anda dapat mencoba dengan cara lain misalnya melalui service yang terbuka semisal FTP sebagai berikut:

# telnet ftp.netscape.com 21

Trying 207.200.74.26 …

Connected to ftp.netscape.com.

Escape character is ‘^]’.

220 ftp29 FTP server (UNIX(r) System V Release 4.0) ready.

SYST

215 UNIX Type: L8 Version: SUNOS

Namun demikian, semua yang default sekali lagi biasanya diubah oleh pengelola sistem komputer. Untuk itu maka umumnya para hacker langsung memanfaatkan Nmap !

Untuk mendeteksi sistem operasi dari host target, sebenarnya Anda dapat menganalisa dari hasil port scanning di atas. Apabila Anda menemukan port 139 dan 135 terbuka, maka besar kemungkinan bahwa host target adalah Windows NT. Windows NT umumnya listen pada port 135 dan 139. Berbeda dengan listen pada windows 95/98 yang hanya listen pada port 139. Aktifnya beberapa port di sistem Unix juga dapat mencirikan jenis sistem operasi tersebut.

enggunaan option –O diperuntukan untuk mendeteksi jenis sistem operasi, sebagai berikut:

C:\> nmap -O ristbook

Starting nmap V. 3.00 ( www.insecure.org/nmap )C:\>

Interesting ports on ristbook (128.1.71.103):

(The 1589 ports scanned but not shown below are in state: closed)

Port State Service

7/tcp open echo

9/tcp open discard

13/tcp open daytime

17/tcp open qotd

19/tcp open chargen

80/tcp open http

135/tcp open loc-srv

139/tcp open netbios-ssn

443/tcp open https

445/tcp open microsoft-ds

1026/tcp open LSA-or-nterm

1031/tcp open iad2

Remote operating system guess: Windows Millennium Edition (Me), Win 2000,

or Win XP

Nmap run completed — 1 IP address (1 host up) scanned in 2 seconds

Berikut ini contoh untuk hasil pada sistem operasi Linux:

C:\> nmap -O adminristek

Starting nmap 3.45 ( http://www.insecure.org/nmap ) at 2003-09-26 18:01C:\>

SE Asia

Standard Time

Interesting ports on adminristek (128.1.9.81):

(The 1646 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

21/tcp open ftp

23/tcp open telnet

25/tcp open smtp

79/tcp open finger

80/tcp open http

98/tcp open linuxconf

113/tcp open auth

139/tcp open netbios-ssn

513/tcp open login

514/tcp open shell

1984/tcp open bigbrother

Device type: general purpose

Running: Linux 2.1.X|2.2.X

OS details: Linux 2.1.19 – 2.2.25, Linux 2.2.19 on a DEC Alpha

Nmap run completed — 1 IP address (1 host up) scanned in 12.020 seconds

Berikut ini contoh untuk hasil pada sebuah Cisco 1750:

C:\> nmap -sS -O 128.1.8.5

Starting nmap 3.45C:\>

SE Asia

Standard Time

Interesting ports on 128.1.8.5:

(The 1655 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

23/tcp open telnet

79/tcp open finger

Device type: router|switch

Running: Cisco IOS 11.X

OS details: Cisco switch/router with IOS 11.1(7)-11.2(8.10), Cisco

Router/Switch

with IOS 11.2

Nmap run completed — 1 IP address (1 host up) scanned in 30.160 seconds

Jika host target hanya membuka port 80 (http), maka kita dapat mensiasati dengan port scanning melalui port tersebut sebagai berikut:

C:\>nmap -PT80 -O webserver

Starting nmap 3.45 ( http://www.insecure.org/nmap ) at 2003-09-26 18:55Original source dan Ayo Kumpul Di Forum BinusHacker

SE Asia

Standard Time

Interesting ports on webserver (128.1.7.13):

(The 1647 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

25/tcp open smtp

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

1027/tcp open IIS

1433/tcp open ms-sql-s

1503/tcp open imtc-mcs

1720/tcp open H.323/Q.931

3372/tcp open msdtc

Device type: general purpose

Running: Microsoft Windows 95/98/ME|NT/2K/XP

OS details: Microsoft Windows Millennium Edition (Me), Windows 2000

Professional

or Advanced Server, or Windows XP

Nmap run completed — 1 IP address (1 host up) scanned in 7.520 seconds